Protege tus activos: Gestión de amenazas e información

Sabemos que para una gestión efectiva de la seguridad de la información se debe identificar y abordar tanto las amenazas como las vulnerabilidades para proteger los activos de información y mantener la integridad, confidencialidad y disponibilidad de la información.

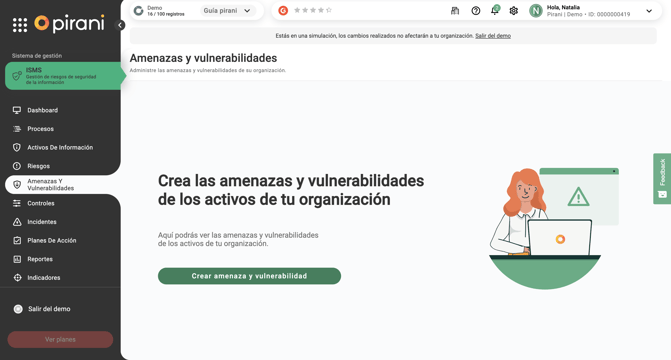

Por eso, ahora en Pirani las amenazas y vulnerabilidades tendrán una sección especializada, donde podrás crear y gestionar tus registros de amenazas y vulnerabilidades, asociarlos a los activos, riesgos y asignarles un responsable de supervisar en un solo lugar, teniendo en cuenta las buenas prácticas de la norma ISO 27001.

Amenazas: Son eventos o situaciones externas que tienen el potencial de causar daño directo o indirecto a la seguridad de la información. Pueden desastres naturales, ataques de hackers o fallas técnicas.

Vulnerabilidades: Son debilidades internas o fallos en los sistemas o procesos de seguridad que podrían ser explotados por las amenazas o hacer que un atacante pueda afectar la seguridad de la información. Pueden ser debilidades de políticas, software y más.

Estos son los beneficios y funciones que podrás encontrar

Identificar amenazas y vulnerabilidades

Ahora podrás crear, editar y monitorear adecuadamente las amenazas y vulnerabilidades de los activos de información con la nueva sección especializada “Amenazas y vulnerabilidades”. Podrás asignarle un nombre para identificar cada registro, indicar si es una amenaza o una vulnerabilidad, elegir entre los diferentes tipos de categorías de cada registro y añadir una descripción que guíe al usuario sobre la naturaleza del registro.

Realizar asociaciones

Ahora podrás desde la sección de amenazas y vulnerabilidades asociar estos registros a los activos, riesgos y controles correspondientes, para así monitorear las debilidades internas y eventos externos que puedan afectar los activos de información y los objetivos de la organización. Además podrás asociar un responsable a cada amenaza y vulnerabilidad creada para que pueda supervisar su evolución.

Espera…¿todavía no utilizas Pirani? 👀

Descubre lo simple que es gestionar las amenazas y vulnerabilidades de tus activos con Pirani. Prueba nuestra herramienta gratis y cuéntame en los comentarios del artículo qué te parece nuestra sección del sistema de gestión de seguridad de la información.

Importar de forma masiva

Además podrás importar fácilmente y de forma masiva miles de registros de amenazas y vulnerabilidades en un solo archivo, también podrás actualizarlos y asociarlos directamente con a los activos de información que correspondan en una sola carga.

Creamos un tutorial detallado para ti

En este artículo te comenté las características principales de nuestra sección de amenazas y vulnerabilidades pero si quieres conocer a mayor profundidad cómo crear las amenazas y vulnerabilidades de tus activos de información te dejo este tutorial donde te explico de manera detallada todo lo referente a este tema ;).

⚡ Recuerda que podrás disponer de esta sección desde el plan Starter.

También te puede gustar

Artículos relacionados

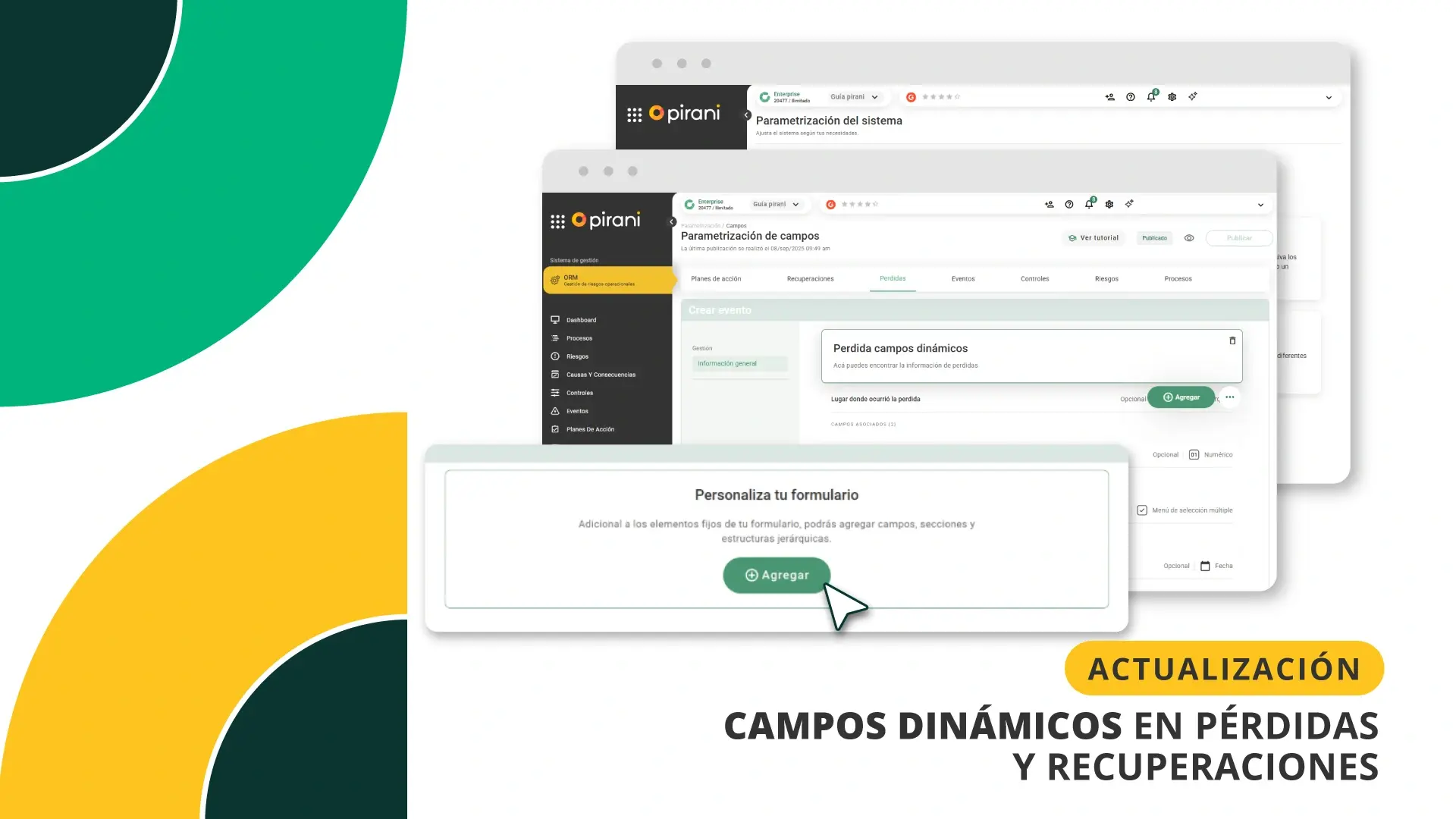

Campos dinámicos en pérdidas y recuperaciones

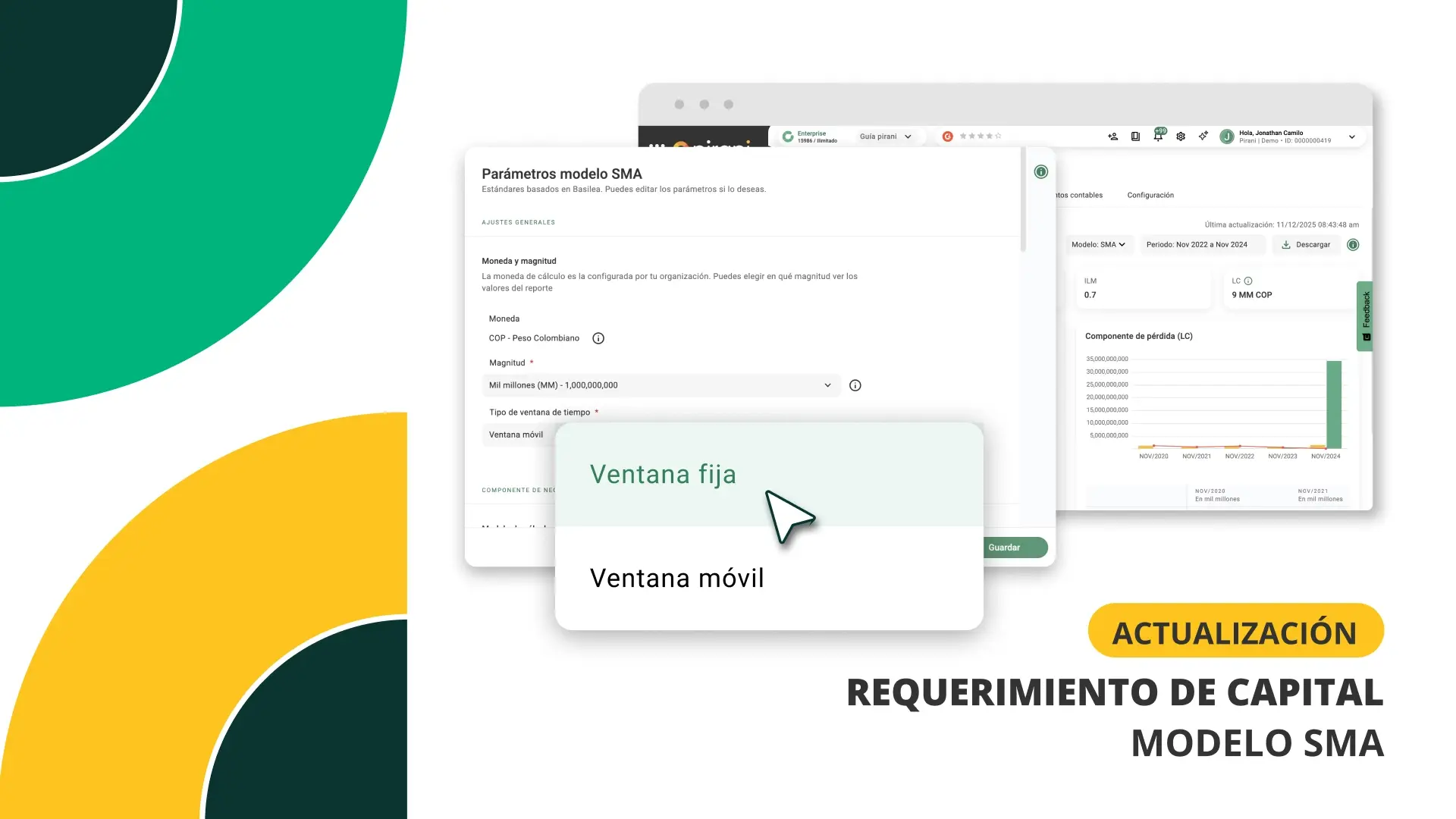

Actualización del módulo de Requerimiento de Capital en Pirani: optimiza tu modelo SMA

Mejora tu productividad con Google Drive y Dropbox en Pirani

Gestiona las causas y consecuencias de tus riesgos

.webp)

Evaluación cuantitativa de riesgos: más precisión, menos subjetividad

Aún no hay comentarios

Danos tu opinión