ISO 27001: de qué se trata y cómo implementarla

La norma ISO 27001 establece buenas prácticas para implementar un sistema de gestión de seguridad de la información. Hacerlo no solo permite proteger los datos de tu organización, que son el activo más importante, sino también generar mayor confianza entre tus clientes, proveedores y empleados.

Introducción a la norma ISO 27001

Desde hace algunos años, muchas empresas han comenzado a implementar un proceso de transformación digital, que entre otras cosas requiere del uso de nuevas tecnologías y almacenamiento de la información en la nube y en diferentes dispositivos electrónicos.

Y aunque esto, sin duda, trae muchas ventajas, también genera más exposición a riesgos cibernéticos, por eso cada vez es más importante contar con un sistema de gestión de seguridad de la información basado en la norma ISO 27001 para proteger los datos y prevenir las consecuencias que traería la materialización de un riesgo de este tipo.

En general, esta norma ofrece herramientas que permiten asegurar, integrar y tener de manera confidencial toda la información de la compañía y los sistemas que la almacenan, evitando así que un ciberataque se materialice y así mismo, hacer más competitiva a la empresa y cuidar su reputación.

En este especial encontrarás los lineamientos que debes seguir, según la norma ISO 27001, para establecer un sistema de seguridad de la información conforme a lo que necesita tu empresa para que así puedas identificar y evaluar los riesgos a los que está expuesta y apliques los controles necesarios para mitigar tanto su probabilidad de ocurrencia como su impacto en caso de presentarse.

Y con una herramienta tecnológica como Pirani y su módulo de seguridad de la información podemos ayudarte a cumplir esta normativa. Con este módulo puedes identificar los activos de información de tu organización, clasificarlos según su criticidad y gestionar los riesgos, amenazas y vulnerabilidades asociadas de manera simple, adecuada y eficiente.

¿Qué es la seguridad de la información?

La seguridad de la información se define como un proceso integrado que permite proteger la identificación y gestión de la información y los riesgos a los que esta se puede ver enfrentada. Esta gestión se hace a través de estrategias y acciones de mitigación para asegurar y mantener de manera confidencial los datos de una empresa.

Según la Universidad Libre de Colombia, se define como “todas las medidas preventivas y de reacción del individuo, la organización y las tecnologías para proteger la información; buscando mantener en esta la confidencialidad, la autenticidad y la integridad.

Es importante tener claro que los términos seguridad de la información y seguridad Informática son diferentes. Este último trata solamente de la seguridad en el medio informático, mientras que el primero es para cualquier tipo de información, sea esta digital o impresa.

La seguridad de la información abarca muchas cosas, pero todas estas giran en torno a la información, por ejemplo: la disponibilidad, la comunicación, la identificación de problemas, el análisis de riesgos, la integridad, la confidencialidad y la recuperación de los riesgos".

Para implementar la seguridad de la información en tu organización, es importante que tengas en cuenta tres elementos claves: las personas, los procesos y la tecnología.

-

Personas: realizan la gestión y el tratamiento de la información. Pueden ser empleados, directivos, autoridades competentes, clientes, proveedores, contratistas y prestadores de servicio.

-

Procesos: son las actividades que se realizan para cumplir con los objetivos planteados, la mayoría de estas incluyen información o dependen de esta, por eso, son vulnerables.

-

Tecnología: está relacionada con los servicios e infraestructura de la empresa, es la que lleva el manejo y el desarrollo de la información, además, brinda la oportunidad de almacenar, recuperar, difundir y darle mantenimiento a los datos de valor que se encuentran ahí.

¿De qué trata la norma ISO 27001?

Es una norma internacional creada por la Organización Internacional de Normalización (ISO) para garantizar buenas prácticas de seguridad de la información. Además, la norma ISO 27001 brinda herramientas que permiten a las empresas gestionar su información de manera segura.

Este estándar internacional se creó, entre otras razones, para proporcionar a las organizaciones un modelo consistente que permita establecer, implementar, monitorear, revisar y mantener un Sistema de Gestión de Seguridad de la Información (SGSI).

En 2005 fue publicada su primera versión, enfocada en la norma británica BS 7799-2, y en 2013 fue actualizada ajustándose a las novedades tecnológicas del mercado y basándose en normas como ISO/IEC 17799:2005, ISO 13335, ISO/IEC TR 18044:2004 y las directrices de la Organización para la Cooperación y el Desarrollo Económico (Ocde) para la seguridad de sistemas y redes de información. Esta norma puede aplicarse a cualquier tipo de empresa, sin importar su industria o tamaño.

¿Qué permite la ISO 27001?

En términos generales, la norma ISO 27001 permite que los datos suministrados sean confidenciales, íntegros, disponibles y legales para protegerlos de los riesgos que se puedan presentar. Contar con este sistema dentro de la organización genera confianza entre los clientes, proveedores y empleados, además, es un referente mundial.

Así mismo, la implementación de esta norma permite evaluar y controlar los riesgos que se hayan identificado, creando un plan que ayude a prevenirlos y, en caso de presentarse, a mitigar su impacto.

ISO 27001 también sirve a las empresas para:

-

Obtener un diagnóstico por medio de entrevistas.

-

Realizar un análisis exhaustivo de todos los riesgos que se puedan presentar.

-

Crear un plan de acción acorde a las necesidades puntuales de la empresa.

-

Diseñar procedimientos.

-

Entender los requerimientos de seguridad de la información y la necesidad de establecer una política y objetivos para la seguridad de la información.

-

Implementar y operar controles para manejar los riesgos de la seguridad de la información.

-

Monitorear y revisar el desempeño y la efectividad del Sistema de Gestión de Seguridad de la Información (SGSI).

-

Favorecer el mejoramiento continuo con base en la medición del objetivo.

Por otro lado, es bueno que tengas en cuenta que la norma ISO 27001 otorga certificación, esto permite a las empresas demostrarle a sus clientes, empleados y proveedores que realmente están blindadas en materia de seguridad de la información.

Con el módulo de seguridad de la información de Pirani en tu organización pueden cumplir esta normativa porque podrán implementar buenas prácticas de seguridad de la información, documentar de manera fácil sus activos de información y conocer cuál es su nivel de criticidad, registrar los riesgos, amenazas y vulnerabilidades a los que están expuestas, así como los eventos o incidentes detectados, analizarlos y ejecutar planes de acción, entre otras funcionalidades.

Importancia de la ISO 27001

Como lo hemos mencionado, hoy en día la información de las compañías, su activo más importante, puede sufrir algún tipo de fraude, hackeo, sabotaje, vandalismo, espionaje o un mal uso por parte del recurso humano.

Estos actos delictivos, generalmente, son realizados por ingenieros, hackers, empleados u organizaciones dedicadas al robo de datos, que lo único que buscan es interferir en la reputación de la empresa. Por esta razón, es tan importante contar con herramientas que te permitan evitar que este tipo de hechos sucedan.

Tener en tu empresa un Sistema de Gestión de Seguridad de la Información te permite cumplir con los requerimientos legales, pues muchos países lo exigen. En la norma ISO 27001 encuentras la metodología que debes seguir para implementarlo y poder cumplir con lo exigido.

Obtener la certificación en ISO 27001 genera un valor agregado para tu compañía con respecto a tus competidores, además, mayor confianza entre tus clientes y futuros clientes. Esta certificación también ayuda a disminuir la probabilidad de ocurrencia de incidentes que generen grandes pérdidas para tu empresa, así evitas consecuencias perjudiciales y ahorras dinero.

Estructura de la ISO 27001

-

Objeto y campo de la aplicación: brinda las herramientas para saber cómo es el uso de la norma, qué beneficios trae y cómo debes aplicarla.

-

Referencias normativas: son los documentos que debes tener en cuenta para aplicar las recomendaciones de la norma.

-

Términos y definiciones: es un glosario que te permite entender las palabras claves de lo que está descrito allí.

-

Contexto de la organización: es uno de los requisitos fundamentales de la norma. Busca entender el contexto de la empresa y cuáles son sus necesidades para verificar cuál será el alcance del Sistema de Gestión de Seguridad de la Información que se va a poner en marcha.

-

Liderazgo: es importante generar una cultura en la compañía alrededor de la seguridad de la información, por eso, todos los empleados deben estar enterados sobre los planes de acción que se van a llevar a cabo y de qué manera ellos contribuyen a su cumplimiento. Por eso, es clave que los líderes de la empresa nombren responsables y den a conocer oportunamente las políticas establecidas.

-

Planificación: aquí debes establecer los objetivos y cuál va a ser el camino a seguir para lograrlos, cómo será la implementación del Sistema de Gestión de Seguridad de la Información teniendo en cuenta los riesgos que fueron identificados previamente.

-

Soporte: para el adecuado funcionamiento del sistema debes contar con los recursos necesarios que les permitan ser competentes, contar con una óptima comunicación y documentar la información requerida para cada caso.

-

Operación: para tener una gestión eficaz debes planificar, implementar, monitorear y controlar cada uno de los procesos, valorar cada riesgo y crear una solución para cada uno de ellos.

-

Evaluación de desempeño: aquí debes realizar el seguimiento, la medición, el análisis y la evaluación del sistema implementado con el fin de verificar que se está cumpliendo con lo establecido.

-

Mejora: se trata de identificar qué aspectos no están funcionando correctamente para poder ajustarlos y cumplir con su objetivo final.

Aplicabilidad de la ISO 27001

La ISO 27001 es aplicable a cualquier organización que desee proteger su información, ya sea en el sector privado, público o sin fines de lucro. Aunque puede implementarse en empresas de cualquier tamaño.

¿Qué sectores y organizaciones pueden beneficiarse de la norma?

-

Empresas tecnológicas: Donde proteger la propiedad intelectual y los datos de los clientes es fundamental.

-

Sector financiero: Que gestiona grandes volúmenes de información confidencial y está expuesto a ciberataques.

-

Industria de la salud: Donde la privacidad de los pacientes es prioritaria.

-

E-commerce y retail: Que necesitan proteger datos de tarjetas de crédito y transacciones en línea.

Es decir que la aplicabilidad de la ISO 27001 radica en su capacidad de adaptarse a las necesidades y riesgos específicos de cada organización, proporcionando un marco robusto para la seguridad de la información.

Proceso de implementación de la ISO 27001

¿Qué pasos debes seguir para cumplir con los estándares de la ISO 27001?

Implementar la ISO 27001 implica un proceso estructurado que abarca desde la planificación inicial hasta la auditoría final para la certificación. Los siete pasos clave son:

-

Análisis inicial: Evaluar el estado actual de la seguridad de la información y definir los objetivos del SGSI.

-

Identificación de riesgos: Realizar un análisis exhaustivo para identificar las amenazas y vulnerabilidades existentes.

-

Definición del alcance: Determinar qué áreas, procesos y activos estarán cubiertos por el SGSI.

-

Desarrollo de controles y políticas: Implementar los controles requeridos por la norma y documentar políticas claras.

-

Capacitación: Asegurar que los empleados estén alineados con las políticas y prácticas del SGSI.

-

Auditoría interna: Evaluar el cumplimiento del SGSI antes de la auditoría externa.

-

Certificación: Pasar la auditoría externa para obtener la certificación.

Este proceso no solo garantiza el cumplimiento normativo, sino que también fomenta una cultura de seguridad dentro de la organización.

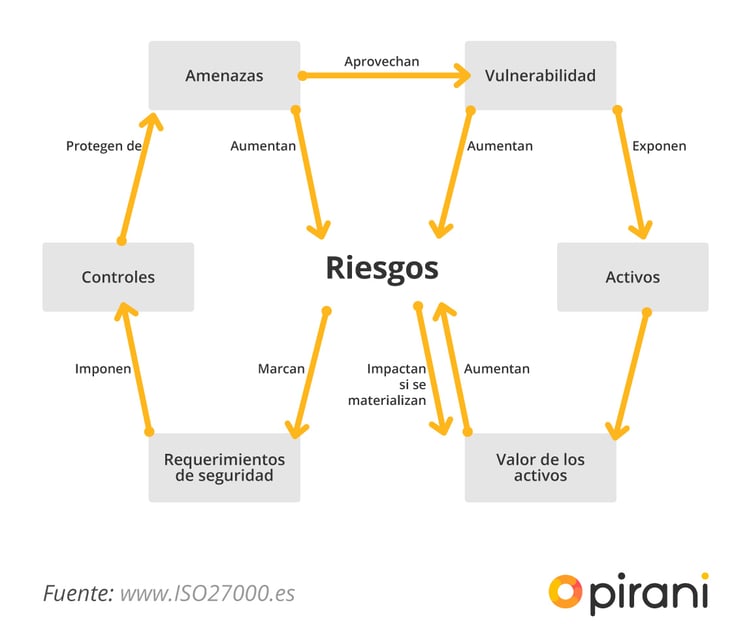

¿Qué son los controles de la norma y por qué son importantes?

Los controles de la ISO 27001 son las medidas específicas diseñadas para gestionar y mitigar los riesgos de seguridad de la información en una organización. Estas medidas no son "opcionales", sino que forman la base para implementar y mantener un Sistema de Gestión de Seguridad de la Información (SGSI) efectivo.

Cada control aborda un aspecto clave de la seguridad y está diseñado para prevenir, detectar y responder a amenazas de forma estructurada.

La norma organiza los controles en 4 temas principales que se agrupan en 14 dominios

Controles organizativos:

- Incluyen políticas, roles y responsabilidades de seguridad.

- Ejemplo: Crear una política de seguridad de la información que establezca reglas claras para todos los empleados.

Controles relacionados con las personas:

Garantizan que los empleados y terceros comprendan y cumplan con las políticas de seguridad.

Ejemplo: Realizar capacitación en ciberseguridad y establecer procesos de revisión de antecedentes laborales.

Controles físicos:

- Diseñados para proteger los activos físicos y el entorno de trabajo.

- Ejemplo: Implementar sistemas de acceso restringido y cámaras de vigilancia en áreas críticas.

Controles tecnológicos:

- Relacionados con el uso de tecnologías para proteger la información.

- Ejemplo: Uso de cifrado de datos, firewalls y monitoreo de redes.

Ejemplos clave de controles de la ISO 27001

-

Control de acceso (A.9):

-

Asegurar que solo el personal autorizado pueda acceder a la información confidencial. Esto incluye contraseñas robustas, autenticación multifactor (MFA) y gestión de identidades.

-

Gestión de activos (A.8):

-

Inventariar y clasificar los activos de información para identificar su criticidad y nivel de protección necesario.

-

Seguridad en las operaciones (A.12):

-

Establecer procedimientos para garantizar la disponibilidad de los sistemas críticos y minimizar interrupciones, como realizar copias de seguridad y monitorear actividades sospechosas.

-

Criptografía (A.10):

-

Proteger la confidencialidad e integridad de la información durante su almacenamiento y transmisión.

-

Gestión de incidentes de seguridad (A.16):

-

Tener un plan claro para identificar, reportar y resolver incidentes de seguridad.

-

Relación con proveedores (A.15):

Evaluar y gestionar los riesgos asociados con terceros que tienen acceso a la información de la organización.

Cambios recientes en los controles de la ISO 27001:2022

Con los principales cambios de la norma, los controles fueron reorganizados en 4 temas clave (en lugar de los anteriores 14 dominios) y se incorporaron nuevos controles que reflejan las amenazas actuales en ciberseguridad. Algunos de los controles nuevos son:

-

Monitoreo continuo: Implementar herramientas avanzadas para monitorear las redes y detectar actividades anómalas.

-

Gestión de amenazas a la cadena de suministro: Mitigar riesgos relacionados con proveedores o socios que manejan datos críticos.

-

Protección frente a ataques físicos y remotos: Adaptar controles a entornos híbridos y remotos.

Flexibilidad en los controles

Un punto importante es que no todos los controles son obligatorios. Cada organización debe realizar un análisis de riesgos para determinar qué controles son necesarios según sus necesidades específicas. Esto garantiza que el SGSI esté alineado con las características del negocio, reduciendo costos innecesarios y optimizando recursos.

Implementar y monitorear estos controles de forma efectiva puede ser un desafío. Por eso, apoyarte en un software especializado, como el de Pirani, puede marcar una gran diferencia en la gestión de los riesgos y el cumplimiento de la norma.

Ventajas de implantar la ISO 27001 con el software de Pirani

¿Por qué elegir un software especializado para implementar la ISO 27001?

El proceso de implementar la ISO 27001 puede ser complejo, pero con herramientas como el software de Pirani, las organizaciones pueden:

-

Automatizar tareas clave: Como la evaluación de riesgos y el seguimiento de controles.

-

Centralizar la gestión: Mantener toda la documentación y evidencias en un solo lugar.

-

Facilitar auditorías: Generar reportes detallados para cumplir con los requisitos normativos.

-

Reducir errores humanos: Gracias a la implementación de flujos de trabajo automatizados.

El software de Pirani es una solución integral diseñada para simplificar y agilizar cada etapa del proceso, garantizando una implementación eficiente y sostenible.

Novedades de la ISO 27001

¿Qué cambios recientes se han realizado en la norma ISO 27001?

La ISO 27001 fue actualizada en 2022 con una serie de modificaciones importantes para mantener su relevancia frente a las amenazas y desafíos actuales en la seguridad de la información. Estas actualizaciones buscan mejorar la aplicabilidad y efectividad del estándar, con especial enfoque en la ciberseguridad y la gestión de riesgos modernos.

A continuación, exploramos las principales novedades introducidas en esta revisión:

1. Reestructuración de los controles

Una de las novedades más significativas fue la reorganización de los controles del Anexo A, que pasaron de estar organizados en 14 dominios a agruparse en 4 categorías clave:

-

Controles organizacionales: Enfocados en políticas, normas y procesos para gestionar la seguridad de la información.

-

Controles relacionados con las personas: Diseñados para abordar factores humanos, como la capacitación y las responsabilidades de los empleados.

-

Controles físicos: Proporcionan medidas para proteger el entorno físico, como oficinas y centros de datos.

-

Controles tecnológicos: Incluyen soluciones técnicas, como herramientas de encriptación, monitoreo y gestión de acceso.

Este cambio no solo simplifica la implementación de los controles, sino que también facilita la comprensión de su propósito y alcance.

2. Introducción de nuevos controles

La actualización agregó 11 nuevos controles, lo que refleja la necesidad de abordar riesgos emergentes en la era digital. Algunos de los más destacados incluyen:

-

Filtrado web: Para mitigar riesgos asociados con el acceso no autorizado a sitios maliciosos.

-

Monitoreo de seguridad: Implementación de sistemas avanzados para detectar y responder a amenazas en tiempo real.

-

Gestión de la cadena de suministro: Controles específicos para proteger datos compartidos con proveedores y socios comerciales.

-

Preparación para incidentes físicos y cibernéticos: Estrategias para gestionar incidentes en entornos híbridos y remotos.

3. Enfoque en la ciberseguridad

La revisión de 2022 destaca la creciente relevancia de la ciberseguridad, con controles diseñados para enfrentar amenazas específicas como:

-

Ataques de ransomware: Una amenaza crítica para organizaciones de todos los tamaños.

-

Ataques a la cadena de suministro: Riesgos asociados con proveedores o terceros que manejan datos confidenciales.

-

Phishing avanzado: Nuevas estrategias de formación y tecnología para mitigar estas tácticas de ingeniería social.

La norma ahora enfatiza la importancia de implementar tecnologías avanzadas, como sistemas de detección de intrusos (IDS) y soluciones de inteligencia artificial, para mantenerse al día con las amenazas actuales.

4. Mayor flexibilidad para entornos híbridos.

La pandemia y la transición hacia el trabajo remoto e híbrido obligaron a las organizaciones a rediseñar sus estrategias de seguridad. La actualización de la ISO 27001 aborda este cambio al proporcionar lineamientos para:

-

Proteger dispositivos personales (BYOD) utilizados en entornos laborales.

-

Asegurar la conexión de redes remotas mediante VPNs y otras medidas.

-

Establecer políticas claras para el acceso seguro a sistemas y datos desde ubicaciones externas.

5. Énfasis en la gestión de riesgos adaptativa.

El enfoque de la norma hacia la gestión de riesgos ahora incluye:

-

Evaluaciones continuas: La necesidad de realizar análisis de riesgos de manera periódica, no solo al inicio de la implementación.

-

Adaptación a cambios organizativos: Flexibilidad para ajustar controles según la evolución de la estructura o las operaciones del negocio.

6. Simplificación del lenguaje y alineación con otros estándares

Otro cambio importante es la simplificación del lenguaje utilizado en la norma, lo que facilita su comprensión e implementación por parte de las organizaciones. Además, la ISO 27001:2022 está mejor alineada con otros estándares, como la ISO 9001 e ISO 31000, lo que favorece una integración más eficiente de sistemas de gestión.

Sistema de Gestión de Seguridad de la Información

¿Qué es SGSI?

El Sistema de Gestión de Seguridad de la Información (SGSI) es el concepto central sobre el que se construye la norma ISO 27001. De acuerdo con esta normativa, la seguridad de la información consiste en la preservación de la confidencialidad, integridad y disponibilidad y es bajo estos tres términos que se realiza el análisis y evaluación de los activos de información.

El SGSI debe estar enfocado en cuatro fundamentos:

|

Disponibilidad |

Confidencialidad |

Integridad |

Autenticación |

|

Se refiere a tener acceso a la información necesaria. Es importante evitar que el sistema tenga problemas o que algún ente externo intente acceder de manera ilícita a los programadores de la compañía. |

Es la información que solo está disponible para el personal autorizado, por ende esta no debe ser distribuida por terceros. |

La información que está registrada debe ser la correcta y no tener errores o algún tipo de modificaciones. Esto se hace para evitar amenazas externas o errores humanos. |

Esta información la brinda directamente un usuario y se debe validar que los datos otorgados sean los correctos. |

Este proceso permite garantizar que la gestión de la seguridad de la información se realiza de la manera adecuada, por eso debe documentarse para que toda la organización lo conozca y sepa cómo actuar frente a situaciones de posible amenaza.

¿Para qué sirve un SGSI?

Como hemos mencionado anteriormente, la información de una compañía es uno de sus activos más importantes, por eso es indispensable protegerla porque esta es esencial para el cumplimiento de los objetivos.

Un SGSI es de gran ayuda para cumplir con la legalidad y la protección de los datos, pues permite definir los procedimientos y controles que se llevarán a cabo para mantener los datos blindados. Además, establecer las políticas que deben conocer todos los miembros de la organización y tener claridad de cuáles son los riesgos que pueden sufrir y de qué manera se pueden mitigar.

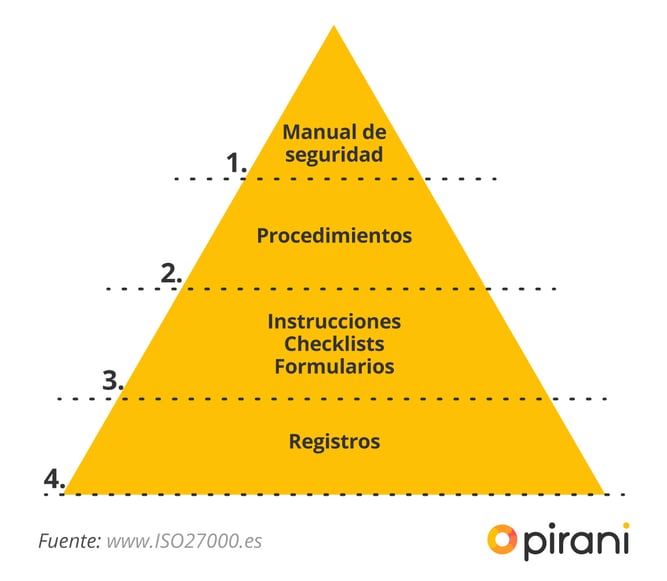

¿Qué incluye un SGSI?

Un Sistema de Gestión de Seguridad de la Información, según la norma ISO 27001, debe incluir los siguientes elementos:

1. Manual de seguridad

Este documento contiene la guía de cómo se debe implementar y seguir el Sistema de Gestión de Seguridad de la Información. Aquí se incluye toda la información como objetivos, alcance, responsables, políticas, directrices, entre otras actividades que se decidan llevar a cabo.

2. Procedimientos

Estos se relacionan con las actividades operativas, ya que estos dan los parámetros que se deben seguir para que la gestión sea eficaz y la planificación, la operación y el control sean los adecuados en los procesos de seguridad de la información.

3. Instrucciones

Es la descripción de lo que se debe hacer paso a paso, cuáles son las tareas y actividades que se deben cumplir para que la gestión sea eficiente.

4. Registros

Es la evidencia de la información que ha sido documentada durante toda la gestión para verificar que se estén cumpliendo con los objetivos propuestos.

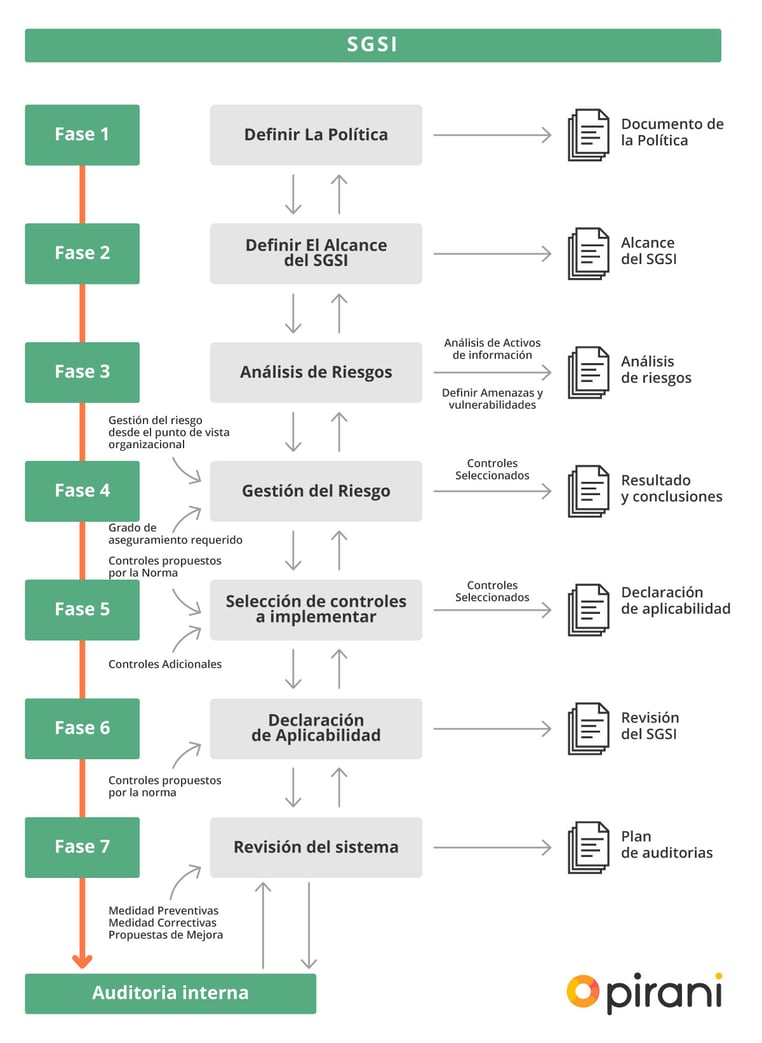

¿Cómo se implementa un SGSI?

A continuación te presentamos y explicamos cada uno de los pasos que debes seguir para implementar un Sistema de Gestión de Seguridad de la Información.

1. Definir la política de seguridad

Aquí debes determinar los objetivos, el marco general, los requerimientos legales, los criterios con los que serán evaluados los riesgos y para esto debes establecer la metodología, que debe estar aprobada por la dirección o la junta directiva.

2. Definir el alcance del SGSI

Debes tener claridad de qué se logrará una vez se ponga en marcha el plan de acción en la organización, ten en cuenta los activos, las tecnologías y la descripción de cada uno de ellos.

3. Identificar los riesgos

En esta fase debes reconocer las posibles amenazas a las que puede estar expuesta la compañía, quiénes son los responsables directos, a qué son vulnerables y cuál sería el impacto en caso de que se llegue a violar la confidencialidad, la integridad y la disponibilidad de los activos de información.

4. Analizar y evaluar los riesgos

Debes evaluar el impacto que tendría alguno de los riesgos si se llega a materializar, identificar cuál es la probabilidad de ocurrencia y cómo esto podría afectar a los controles que ya están implementados, de igual manera, verificar si se puede aceptar o debe ser mitigado.

Con el módulo de seguridad de la información de Pirani puedes evaluar de una manera simple los diferentes riesgos que pueden afectar la confidencialidad, disponibilidad e integridad de los activos de información de tu organización.

5. Hacer un tratamiento de riesgos

Es decir, aplicar los controles adecuados, clasificar los niveles de riesgo, evitarlos o transferirlos a terceros si es posible.

6. Declarar la aplicabilidad

Debes establecer los objetivos de control y seleccionar los controles que se van a implementar.

7. Realizar la gestión

Consiste en definir cómo será el tratamiento de los riesgos, aplicar el tratamiento teniendo en cuenta los controles que fueron identificados, y las responsabilidades de cada uno, implementar los controles, definir el sistema de métricas, generar conciencia dentro de la organización y fomentar una cultura que permita que todos los empleados conozcan el SGSI, además, gestionar su operación y utilizar los recursos necesarios para su cumplimiento.

8. Monitorear

Periódicamente debes hacer una revisión del SGSI para identificar si está cumpliendo con lo que señala la norma ISO 27001, con los objetivos planteados y si es efectivo, así mismo, para reportar las mejoras que deben hacer y cuáles serán las acciones a ejecutar para lograr esto.

La siguiente lista resume cada una de las actividades que debes tener en cuenta:

-

Contar con el apoyo de la alta gerencia, directores y junta directiva.

-

Establecer la metodología que se va a implementar.

-

Definir el alcance del SGSI.

-

Redactar una política de seguridad de la información.

-

Definir la evaluación de riesgos.

-

Llevar a cabo la evaluación y el tratamiento de riesgos.

-

Dar a conocer cómo va ser la aplicabilidad del SGSI.

-

Tener claro el plan de tratamiento de riesgos.

-

Definir cómo se medirá la efectividad de los controles.

-

Implementar todos los controles y procedimientos necesarios.

-

Crear cultura dentro de la empresa a través de programas de capacitación y concientización.

-

Monitorear y medir el SGSI para verificar si sí está siendo efectivo.

-

Hacer auditoría interna.

-

Si hay que hacer mejoras en algunas de las fases ponerlo en práctica.

Ventajas de implementar un SGSI bajo la norma ISO 27001

-

Permite que los procesos de seguridad estén equilibrados y a la vez coordinados entre sí.

-

Aunque es imposible reducir a cero el riesgo, permite crear metodologías que contribuyan a la mitigación de los mismos y a aumentar la seguridad en la información que se tiene.

-

En caso de que se llegue a presentar un riesgo permite que este no cause pérdidas tan profundas y que se cuente con un plan de acción para actuar de manera eficaz.

-

Permite cumplir con los requerimientos legales exigidos por los entes de control.

-

Genera valor agregado dentro de la compañía, pues aún no son muchas las empresas que cuenten con la certificación ISO 27001.

-

Gracias a la eficiencia que se emplea permite reducir costos.

-

Genera confianza con todos los miembros de la entidad, ya sean clientes, proveedores o empleados.

-

Da la posibilidad de que se puedan activar alertas en caso de que se llegue a presentar alguna actividad sospechosa.

-

Permite hacerles seguimiento a los controles de seguridad.

-

Es una herramienta que da la posibilidad de planificar y hacerle seguimiento a los procesos.

-

Contribuye a la imagen corporativa (reputación).

-

Permite contar con una metodología clara y eficaz.

-

Reduce el riesgo de pérdida o robo de la información.

¿Qué tal te pareció toda esta información que te compartimos sobre la norma ISO 27001 y la implementación de un Sistema de Gestión de Seguridad de la Información basada en esta? Déjanos tus comentarios.

*Este artículo ha sido revisado y validado por Yeraldín Sandoval, especialista en Sistemas de Administración de Riesgos y en Sistemas de Seguridad de la Información y Continuidad de Negocio.