Guía para hacer un análisis de riesgos basado en activos

La seguridad de la información cada vez es un tema más relevante para todas las organizaciones, por eso es clave conocer cómo se puede gestionar correctamente a través de un análisis de riesgos basado en los activos de información de la empresa.

|

Tabla de contenido |

Introducción

Cuando hablamos de seguridad de la información, nos referimos, según la norma ISO 27000, al conjunto de procedimientos, actividades, protocolos y políticas que permiten proteger y preservar la confidencialidad, la integridad y la disponibilidad de la información crítica, valiosa y sensible que manejan las organizaciones, tanto al interior como fuera de estas, disminuyendo así los posibles impactos generados por el mal uso o el resguardo de esta.

Para lograr esto, cada vez más las organizaciones ponen en práctica los lineamientos de la norma ISO 27001, norma certificable, para la identificación, valoración y gestión tanto de los activos de información como de los riesgos asociados a estos buscando así salvaguardar en todo momento la información.

En este sentido, el análisis y evaluación de riesgos basado en activos permite a las organizaciones que adoptan este estándar internacional, identificar claramente todas aquellas amenazas que pueden impactar negativamente en los objetivos de seguridad, así como en la imagen y reputación de la empresa.

Para este análisis y evaluación de riesgos basado en activos, se consideran por ejemplo: dispositivos, hardware y software, bases de datos, archivos, ordenadores y sistemas de almacenamiento, incluso, personas y otros recursos críticos que se deben proteger para garantizar la confidencialidad, integridad y disponibilidad de la información.

En este Especial de la Academia Pirani podrás conocer sobre conceptos claves de gestión de la seguridad de la información, además, los pasos a tener en cuenta para realizar un análisis de riesgos basado en activos de información en tu organización y finalmente, te compartimos algunas de las ventajas de contar con un adecuado Sistema de Gestión de Seguridad de la Información (SGSI).

Conceptos claves de gestión de seguridad de la información

Para una buena gestión de la seguridad de la información en las organizaciones, es importante conocer y tener claridad sobre algunos conceptos claves:

1. Activo de información

Es todo aquello que tiene algún valor para la organización y por ende, debe protegerse. Los activos pueden ser tangibles o intangibles, por ejemplo: la infraestructura informática, los equipos auxiliares, las redes de comunicaciones, las instalaciones y las personas, principalmente aquellas que tienen acceso a información crítica y sensible.

2. Confidencialidad

Es una de las propiedades de la información que se deben garantizar. Tiene que ver con que la información no puede ser accesible ni divulgada a quienes no estén autorizados, es decir, solo pueden tener acceso quienes tengan un rol específico y cuenten con los permisos.

3. Integridad

Esta segunda propiedad de la información consiste en mantener la integridad de los datos, tal como el emisor los originó, no puede haber manipulaciones o alteraciones por parte de terceros. En otras palabras, la información debe permanecer completa y exacta.

4. Disponibilidad

Es la tercera propiedad de la información y se refiere a que esta debe estar siempre disponible para todo el personal que tiene la autorización de acceder a ella.

5. Vulnerabilidad

Se trata de una debilidad o falla en un sistema de información que pone en riesgo la seguridad de la información. Las vulnerabilidades dependen, en gran medida, de la naturaleza de los sistemas, son un factor intrínseco a los activos, por eso pueden depender del hardware, del software, de las redes, del personal, de la infraestructura o de la organización.

Una vulnerabilidad puede ser: fallas en los diseños, errores de configuración, falta de procedimientos y controles, personal sin la formación adecuada, ausente o sin supervisión.

6. Amenaza

Es todo aquello que puede afectar / dañar la seguridad de un sistema de información. Las amenazas a las que se enfrenta la información de una organización son muy variadas, por ejemplo: fallos de la infraestructura auxiliar, fraude asistido por computadora, desconocimiento o mal uso de la información por parte de los empleados, robo de equipos, espionaje o vandalismo, etc.

7. Incidente

Consiste en uno o varios eventos de seguridad de la información no deseados e inesperados que pueden comprometer de forma significativa las operaciones del negocio y amenazar su seguridad.

8. Sistema de Gestión de Seguridad de la Información, SGSI

Se trata de una herramienta de gestión que permite establecer, implementar, monitorear, revisar, mantener y mejorar la seguridad de la información de una organización para el logro de los objetivos del negocio.

En general, su principal objetivo es proteger los datos, preservando su confidencialidad, integridad y disponibilidad al interior de la empresa y a los stakeholders. El SGSI está conformado por las políticas, procedimientos, lineamientos, actividades y recursos asociados.

Pasos para el análisis de riesgos basado en activos de información

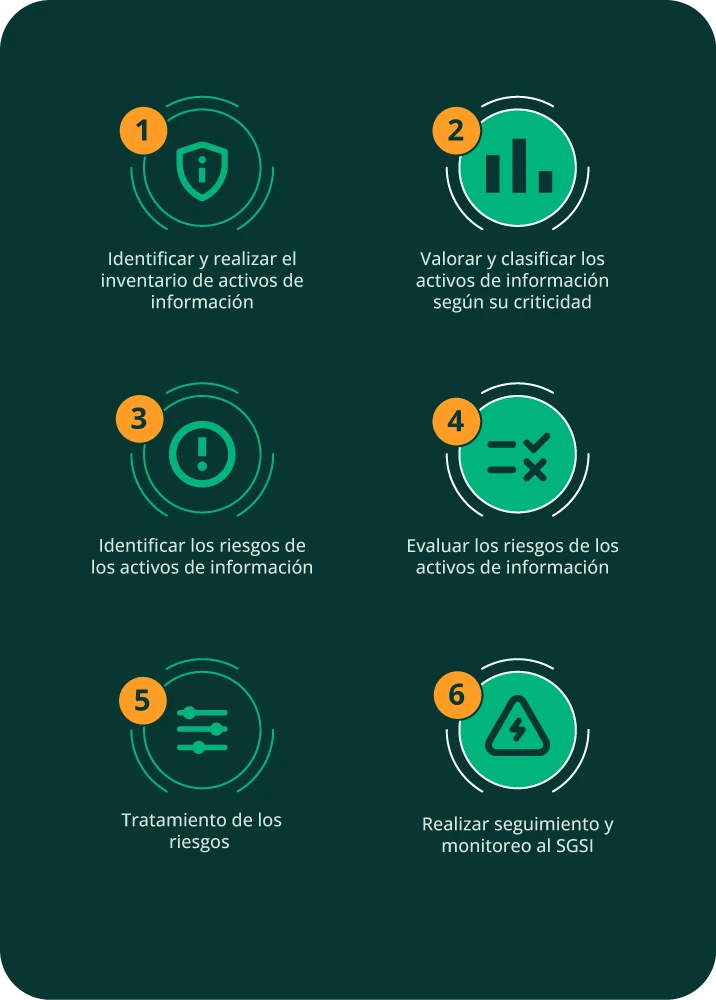

Luego de haber definido algunos de los conceptos claves relacionados con seguridad de la información, ahora podrás conocer cada uno de los pasos recomendados por la ISO 27001 para realizar un análisis de riesgos en tu organización basado en los activos de información.

1. Identificar y realizar el inventario de activos de información

La identificación e inventario de los activos de información es la base para el análisis y evaluación de riesgos de seguridad de la información.

Esta etapa consiste en identificar cada uno de los activos que tienen algún valor para la organización y que es importante proteger, esto incluye activos para el procesamiento, transmisión, tratamiento o almacenamiento de la información.

Y para esto, es necesario realizar un inventario que considere datos como:

- Nombre del activo

- Descripción

- Tipo de activo

- Proceso al que está asociado

- Propietario

- Custodio

- Ubicación

En este punto es fundamental definir quién es el propietario del activo, es decir, la persona o área responsable de este y por ende, el que debe establecer e implementar las medidas y controles para su adecuada protección.

Contar con este inventario, que debe mantenerse actualizado, permite a las organizaciones tener claridad de todos sus activos de información y tomar las medidas necesarias para protegerlos.

2. Valorar y clasificar los activos de información según su criticidad

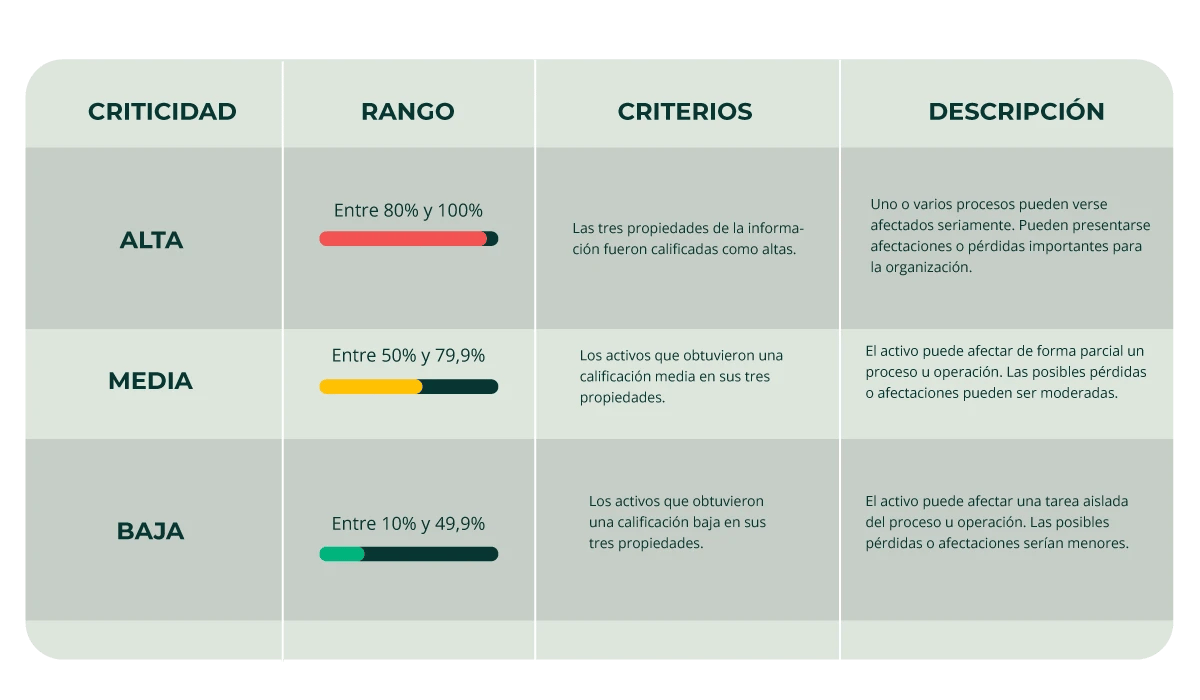

Una vez se tenga el inventario de los activos, el siguiente paso es valorarlos y clasificarlos según su criticidad. Para esto es necesario tener en cuenta las tres propiedades de la información: confidencialidad, integridad y disponibilidad, es decir, cada una de estas debe ser calificada con variables cuantitativas o cualitativas, por ejemplo:

- Bajo: 10%

- Medio: 50%

- Alto: 100%

Con esto se conoce la criticidad del activo y de esta manera se puede clasificar:

3. Identificar los riesgos de los activos de información

El tercer paso para el análisis de riesgos basado en activos de información es, precisamente, la identificación de los riesgos a los que están expuestos los activos de la organización, así como las vulnerabilidades y amenazas que pueden afectar su confidencialidad, integridad y disponibilidad, además de la continuidad de la operación o la prestación de los servicios.

Algunos riesgos de seguridad de la información pueden ser: daños o alteraciones, pérdidas, destrucción lógica, destrucción física, hackeo, secuestro de datos o eliminación.

4. Evaluar los riesgos de los activos de información

Después de identificar los riesgos asociados a cada uno de los activos de información identificados, lo siguiente es establecer tanto la probabilidad de ocurrencia, es decir la frecuencia con la que se pueden materializar, como el impacto que causarían a la organización si llegan a materializarse.

Algunos impactos que pueden generar los riesgos de seguridad de la información son pérdidas financieras, interrupciones de la operación, daños a la imagen y reputación, entre otros.

Al evaluar los riesgos se determina el riesgo inherente y de acuerdo al nivel de calificación de cada uno, se priorizan, por ejemplo a través de una matriz de riesgos, para establecer los controles y medidas de mitigación más adecuadas.

5. Tratamiento de los riesgos

Una vez se tiene el riesgo inherente para cada uno de los activos y de haberlos ubicado en la matriz de riesgos, se les debe dar un tratamiento. Para realizar este tratamiento hay que definir, con base en el análisis de impacto, qué acción se va a tomar con cada uno de estos:

- Asumir el riesgo: aceptarlo.

- Reducir el riesgo: minimizarlo con la selección e implementación de controles.

Transferir el riesgo: que otra entidad lo asuma. - Evitar el riesgo: dejar de usar o eliminar el activo fuente en el que se produciría el riesgo.

Generalmente, la acción de tratamiento más usada es la de reducir el riesgo a través de la definición e implementación de controles que por un lado ayudan a disminuir la probabilidad de ocurrencia y por otro, el impacto que causaría si se materializa el riesgo.

Al implementar los controles adecuados para proteger los activos de información, se obtiene el riesgo residual.

6. Realizar monitoreo y revisión del sistema de seguridad de la información

Sumado a los anteriores pasos, teniendo en cuenta lo que dice el estándar ISO 27001, es fundamental realizar un monitoreo y revisión periódica a todo el sistema de gestión de seguridad de la información pues hacerlo permite:

- Identificar rápidamente posibles incidentes.

- Detectar fallas en los procedimientos.

- Evaluar y medir la eficacia y efectividad de los procedimientos y controles.

- Realizar auditorías internas sobre el SGSI.

- Analizar escenarios internos y externos que pueden afectar la seguridad de los activos de información.

- Tomar decisiones de manera oportuna para garantizar en todo momento las tres propiedades de la información.

¿Cómo puedes realizar de manera simple y eficiente este análisis de riesgos basado en activos de información?

Una herramienta tecnológica como el sistema de gestión de riesgos de seguridad de la información de Pirani, ISMS, te ayudará a ti y a tu organización a gestionar más fácilmente tanto los activos de información como los diferentes riesgos a los que estos están expuestos.

Crea ahora tu cuenta en Pirani y prueba gratis todas las funcionalidades que tenemos para acompañarte a gestionar la seguridad de la información en tu organización.

Ventajas del Sistema de Gestión de Seguridad de la Información

La información se ha convertido en uno de los principales activos de las organizaciones, por eso, cada vez es más importante protegerla y garantizar en todo momento sus tres propiedades (confidencialidad, integridad y disponibilidad) y un Sistema de Gestión de Seguridad de la Información, SGSI, como el propuesto por la norma ISO 27001 es de gran utilidad para este objetivo.

Entre otras ventajas, implementar un SGSI en las organizaciones permite:

- Disminuir el riesgo de que se produzcan pérdidas, robos o corrupción en la manipulación de la información.

- Establecer una metodología que facilite la gestión de la seguridad de la información.

- Definir medidas de seguridad para que los clientes, colaboradores y proveedores puedan acceder a la información de manera segura y controlada.

- Generar procesos y procedimientos óptimos ya que ofrece garantías sobre qué se debe realizar, de qué forma y quién debe interactuar en cada caso.

- Promover la realización de auditorías externas de forma periódica, esto fomenta la mejora continua del sistema y de la organización.

- Tener una garantía frente a clientes, socios estratégicos y proveedores porque demuestra el compromiso que tiene la organización para garantizar la confidencialidad, integridad y disponibilidad de la información que le es entregada y que gestiona.

- Restablecer la continuidad de la operación o la prestación del servicio en el menor tiempo posible en caso de presentarse incidentes de seguridad o ciberataques como phishing, ransomware, entre otros. De esta forma, la organización minimiza las posibles pérdidas.

- Garantizar el cumplimiento de normas vigentes sobre información personal y propiedad intelectual.

- Mejorar la toma de conciencia por parte del personal y la importancia de manejar y cuidar correctamente la información que tienen a su disposición.

- Es una ventaja competitiva para la organización frente a sus competidores porque contar con un SGSI ayuda a aumentar la imagen nacional e internacionalmente.

Y en tu organización, ¿ya cuentan con un adecuado Sistema de Gestión de Seguridad de la Información? Conoce cómo a través de ISMS de Pirani podemos ayudar a tu empresa a tenerlo y a cumplir la norma ISO 27001.

Referencia bibliográfica

- Norma ISO 27000

- Norma ISO 27001

- Escuela Europea de Excelencia: Cómo realizar una evaluación de riesgos basada en activos en ISO 27001

- Instituto Nacional de Ciberseguridad - INCIBE: Análisis de riesgos en 6 pasos

- Curso Pirani: Gestión de Seguridad de la Información

- Curso Pirani: Riesgos de Seguridad de la Información y Ciberseguridad